Ansätze für ein wirkungsvolles Vorgehen

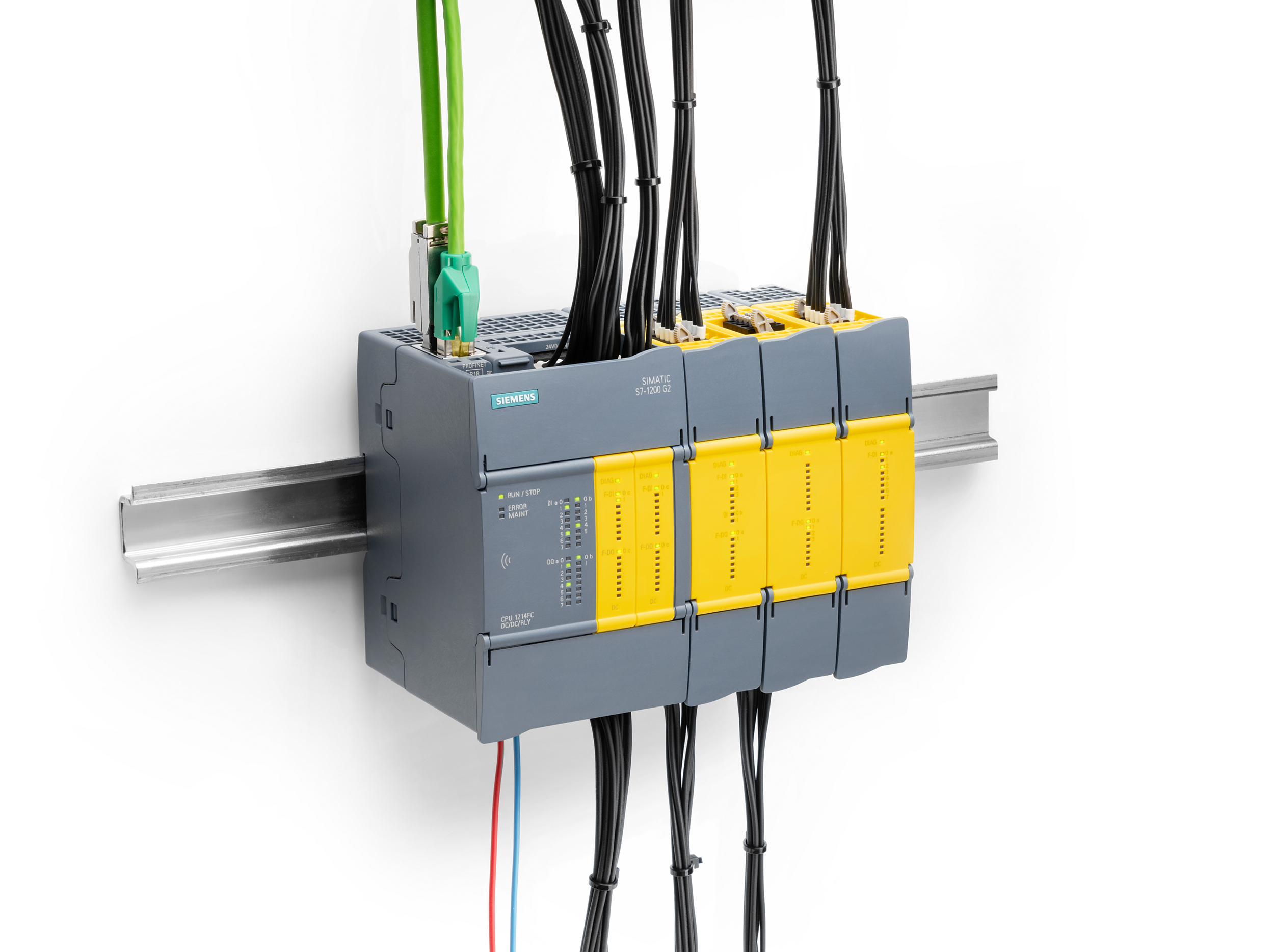

„Angesichts der Komplexität des Themas IT-Security stehen die Betroffenen häufig vor einem riesigen Berg, bei dem sie nicht wissen, wie sie ihn besteigen sollen.“, skizziert Thomas Störtkuhl die Lage vieler IT-Verantwortlicher. „Aber wie bei einer Bergbesteigung muss man auch hier den ersten Schritt machen – und dann Schritt für Schritt auf der geplanten Route weitergehen.“ Erschwerend komme nach Aussage des TÜV Süd-Experten hinzu, dass IT-Sicherheit zunächst nur als Kostenfaktor wahrgenommen werde – ähnlich einer Versicherung, bei der man immer nur bezahlt, und deren Sinn sich erst richtig erschließe, wenn der Schadensfall eintrete. Um den Hebel wirksam anzusetzen, empfiehlt Störtkuhl einen ganzheitlichen Ansatz. Im ersten Schritt sollten die Verantwortlichen ein Layer-Schema ihrer Infrastruktur entwerfen. Dabei zu berücksichtigen seien das Steuerungs- und Automatisierungssystem, die spezifischen Applikationen, die Integration von Services, Infrastruktur und Datenverarbeitung sowie der Control Level, also etwa die vorhandenen SPS, Aktoren und Sensoren sowie Technik, Betriebsprozesse und Schnittstellen innerhalb des Layer-Systems. Im nächsten Schritt sollte eine Analyse des Ist-Zustandes mit Hilfe einer Risiko- oder GAP (Lücken)-Analyse erfolgen. Entscheidende Fragen hierbei sind: Welche Komponenten sind im Einsatz, und welche Elemente sind – nach den Erkenntnissen aus Penetrationstests – anfällig für Sicherheitslücken? Welche Sicherheitsmaßnahmen sind bereits umgesetzt? Wie sind das Risiko sowie die potenzielle Häufigkeit eines Malware-Befalls zu beurteilen? Wie hoch müssen die möglichen Schäden beziffert werden? Eine gute Arbeitsgrundlage für eine tragfähige Analyse ist, laut Störtkuhl, die internationale Norm IEC62443. Sie liefere die notwendige Terminologie, die Konzeption für ein Security Management System, entsprechende Technologien sowie Empfehlungen für die Entwicklung von Komponenten unter Berücksichtigung der Security-Anforderungen. Die IEC62443 geht nach einem risikobasierten Ansatz, d.h. nicht nach dem Gießkannenprinzip vor. Sie analysiert klar, wo Brennpunkte vorhanden sind und wie wirksam Gegenmaßnahmen getroffen werden können. Die Norm orientiert sich an Prozessen, was wichtig für die Nachhaltigkeit der getroffenen Maßnahmen ist. Ein Katalog von Anforderungen ist bereits vorhanden. Zudem kann dieser internationale Standard mit anderen Standards (etwa der ISO/IEC27001) kombiniert werden. Um eine Sicherheitsinfrastruktur wirksam zu implementieren, ist nach Aussage von Dr. Störtkuhl zu Beginn eines solchen Prozesses eine IT Security Policy im Unternehmen festzulegen und eine wirksame Security-Organisation mit einem verantwortlichen Chef zu installieren. Unabdingbar für den Erfolg sei die Rückendeckung durch das Firmenmanagement. So schnell wie möglich sollten zudem regelmäßige Sicherheits-Audits ins Leben gerufen und die Maßnahmen definiert werden, die bei Vorfällen und Krisen zu ergreifen seien. In der Regel konzentrieren sich die Unternehmen beim Thema IT-Security zunächst auf die im Einsatz befindlichen Technologien. Dies greift nach Aussage von Thomas Störtkuhl jedoch zu kurz, da immer das Beziehungsgeflecht zwischen Technik, Menschen und Prozessen betrachtet werden muss: „Wenn ich zum Beispiel eine Technologie zur Verschlüsselung des Netzwerks implementiert habe, und dieser Schutz durch einen Change falsch konfiguriert wird, nutzt die Schutzmaßnahme nichts mehr.“ Zudem sei es für die Gefahrenabwehr wichtig, neben dem eigentlichen Fertigungsprozess die Prozesse im Blick zu haben. Störtkuhl empfiehlt für die Umsetzung von Sicherheitsmaßnahmen eine Roadmap von Projekten, die Schritt für Schritt abzuarbeiten ist. Von großer Bedeutung seien dabei sog. ‚Quick Wins‘ – also rasche Erfolge -, die jedem Mitarbeiter die Sinnfälligkeit von IT-Sicherheitsmaßnahmen vor Augen führten.

Frühzeitige Kommunikation zwischen Maschinenbauer und Anwender

Zum Abschluss gab Thomas Störtkuhl noch einen Einblick in seine Beratungspraxis. „Wir stellen immer wieder fest, dass mit der Installation einer Anlage auch Applikationen bereit gestellt werden, bei deren Entwicklungsprozess ein Security Testing gar nicht oder nicht in ausreichender Form stattgefunden hat.“ Natürlich wüssten Maschinenbauer um die neuesten technologischen Entwicklungen auf dem Gebiet der IT-Sicherheit und könnten diese beim Design einer neuen Anlage mit berücksichtigen. Allerdings seien dafür dezidierte Kenntnisse der jeweiligen Applikation nötig, damit solche Sicherheitsvorkehrungen gezielt ausgelegt und damit auch greifen könnten. Daher müsse der Betreiber einer Anlage seine Anforderungen gegenüber dem Maschinenbauer klar definieren, damit Schwachstellen in der Entwicklung möglichst ausgeschlossen würden und ein Security Testing erfolgreich verlaufen könne. In die Realisierung von größeren Anlagen seien zudem meist mehrere Maschinenbauer involviert, was die Herausforderung zusätzlich vergrößere. Fände hier eine frühzeitige Kommunikation zwischen Maschinenbauer und Anlagenbetreiber statt, so der Mann von TÜV Süd, würden viele Sicherheitslücken in der IT erst gar nicht entstehen.

Fazit

Die Installation einer wirksamen IT-Sicherheitsinfrastruktur in einem Produktionsbetrieb mag in den meisten Fällen einer Herkulesaufgabe gleich kommen, sie ist aber ebenso oft ohne Alternative. Wichtig ist vor allem eine strategische Herangehensweise. Dabei sollten Firmen einen ganzheitlichen Ansatz auf Basis bereits etablierter Normen wie der IEC62443 wählen. Grundvoraussetzung ist die Schaffung eines Bewusstseins für die Notwendigkeit einer IT-Sicherheitsinfrastruktur bei allen Mitarbeitern und darüber hinaus bei den möglichen Zulieferern. Denn nur so kann diese wirksam umgesetzt werden. Ferner sollte darüber nachgedacht werden, auf die Expertise von externen Dienstleistern wie TÜV Süd zurückzugreifen, die Spezialisten auf diesem Gebiet sind und zudem einen unvoreingenommenen Blick auf ein Unternehmen haben. Die jüngsten Ereignisse haben jedenfalls eindrücklich demonstriert, dass eine Vernachlässigung des Themas IT-Security die Grundfesten einer Existenz erschüttern kann – auch die eines produzierenden Unternehmens. (jwz)