IT-Sicherheit

Katalog für kritische Infrastrukturen

Mit der Veröffentlichung im Bundesanzeiger ist in diesem Sommer das IT-Sicherheitsgesetz in Kraft getreten. Es bringt spezielle Anforderungen für Betreiber kritischer Infrastrukturen mit sich, die ihre Netze nun gemäß festgelegter Mindeststandards vor Cyber-Attacken schützen müssen.

Besonders gefährdete, sogenannte kritische Infrastrukturen sind Organisationen und Einrichtungen mit wichtiger Bedeutung für das staatliche Gemeinwesen, bei deren Ausfall oder Beeinträchtigung nachhaltig wirkende Versorgungsengpässe, erhebliche Störungen der öffentlichen Sicherheit oder andere dramatische Folgen eintreten würden. Betroffen sind vor allem die Sektoren Energie, Wasser, Transport und Verkehr sowie Informationstechnik und Telekommunikation, die die Mindeststandards zur IT-Sicherheit des veröffentlichten IT-Sicherheitskatalogs umsetzen, einhalten und zertifizieren müssen. Die Zertifizierung muss der Bundesnetzagentur bis Ende Januar 2018 nachgewiesen werden. Doch Sicherheit ist kein Produkt, das erworben werden kann, sondern ein andauernder Prozess, mit drei Zielen, die zur Zertifizierung nach ISO27001 führen sollen.

- • 1. Verfügbarkeit: Die zu schützenden Systeme müssen jederzeit betriebsbereit und über berechtigte Teilnehmer nutzbar und zugänglich sein.

- • 2. Integrität: Die Daten müssen richtig und vollständig sein und die Systeme müssen korrekt funktionieren.

- • 3. Vertraulichkeit: Schutz der Systeme und Daten vor unberechtigtem Zugriff durch Personen oder Prozesse.

Zum Erreichen dieser Ziele ist der Einsatz eines Informationssicherheits-Management-Systems und eines Sicherheitsmanagers erforderlich, der folgende Aufgaben erfüllen muss:

- • Dokumentation laufender Prozesse

- • Bewertung von Risikofällen

- • Vorschläge zur Verbesserung

- • Koordination von Maßnahmen

- • Überprüfen der Ergebnisse

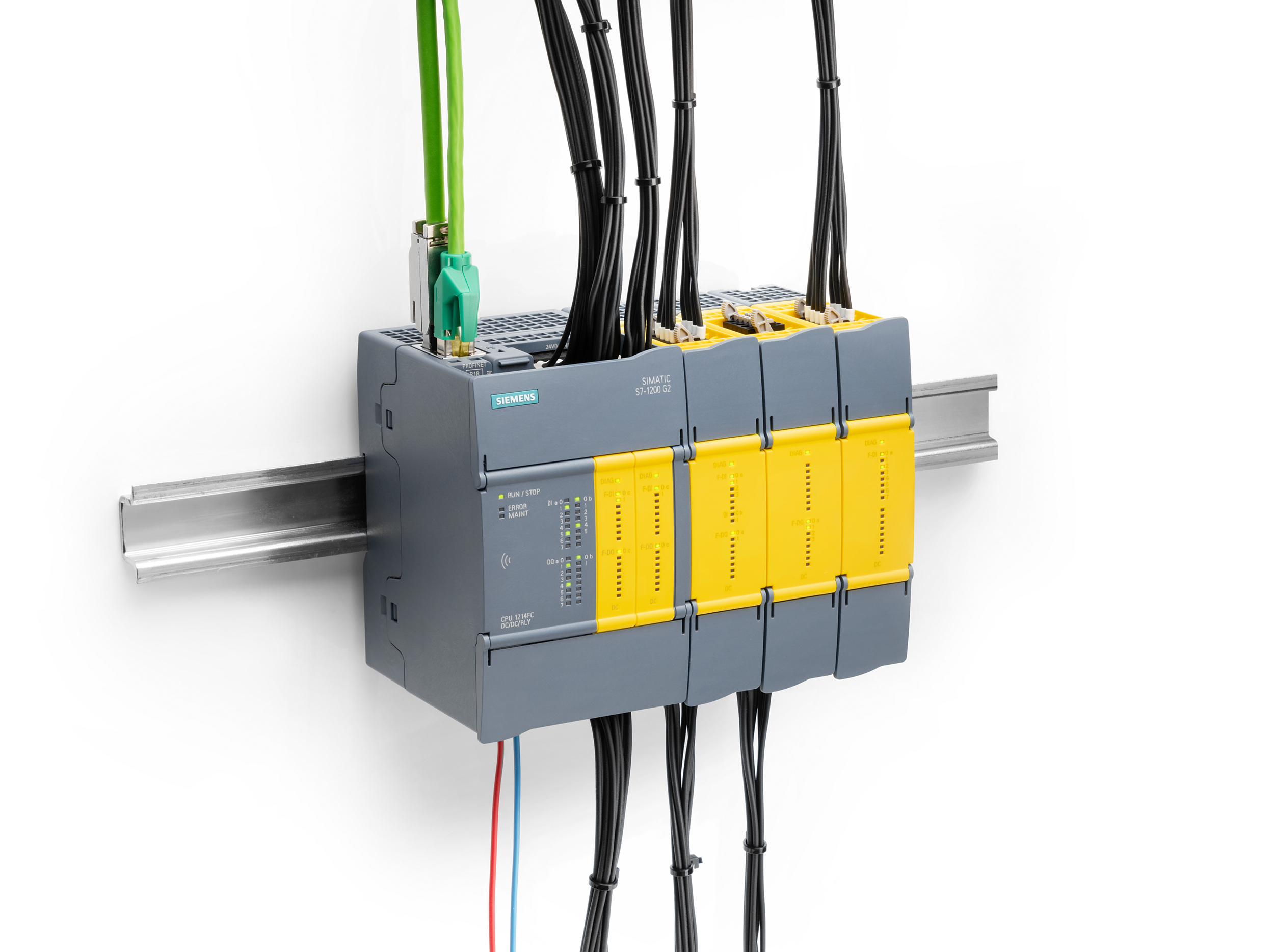

Damit ergeben sich ganz neue Voraussetzungen für den Betrieb von Fernwirk- und Kommunikationsnetzen. Die eingesetzten Geräte müssen bestimmte Sicherheitskriterien erfüllen wie: Im Zuge einer Smart-Factory-Potenzialanalyse für ihren Kunden KSB identifizierte die Managementberatung NEONEX Opti mierungschancen bei der Beschaffung der Lieferantendokumentation sowie der Erstellung von Unterlagen zur Qualitätsprüfung entlang der Supply-Chain. ‣ weiterlesen

Signifikante Ressourceneinsparung bei Pumpenhersteller KSB

NEONEX, Fabasoft Approve & KSB: „Win-win-win-Situation“ durch starke Partnerschaft

Signifikante Ressourceneinsparung bei Pumpenhersteller KSB

- • Trennung der Netzwerke durch VLAN

- • Eigenes VLAN für das Management der Geräte

- • HTTPS, SSH-Zugriff mit eigenen Zertifikaten

- • SNMPv3 für die Überwachung

- • Passwortgeschützter Zugriff mit unterschiedliche Administrationsebenen

- • Abschalten nicht genutzter Ports

- • MAC- und IP-Authentifizierung je Port

Mit der Weiterentwicklung seiner Produkte in Bezug auf Daten-, Übertragungs- und Ausfallsicherheit können alle DigiComm-Lösungen die Grundforderungen auf Basis der ISO/IEC27001:2015-03 erfüllen und gehen in Teilen darüber hinaus. Als Beispiel dazu dient eine häufig gestellte Kundenanforderung.

Anwendung

Das Fernwirknetz des Kunden besteht aus eigenen Kupfer- und LWL-Leitungen, es sollen auch Stationen über öffentliche Netze angebunden werden (DSL oder Mobilfunk, vorrangig LTE, wenn verfügbar).

Forderungen

Das eigene Netz soll eine möglichst einfache redundante Infrastruktur besitzen, damit bei Ausfall der Komponenten die Bereitschaft schnell und ohne spezielles Wissen Geräte tauschen kann. Die Außenstationen ohne eigene Anbindung über Kabel sollen mit integriert werden. Zudem soll die Übertragung gesichert über VPN-Verbindungen realisiert werden.